Tijdens het beheer bij 1 van mijn vaste klanten kreeg ik van ESET constant een melding over een ARP-cachevergiftigingsaanval.

Die melding bleef elke paar seconden tot paar minuten terugkomen.

Een virus is het niet maar wat dan wel? Tijd om op onderzoek uit te gaan!

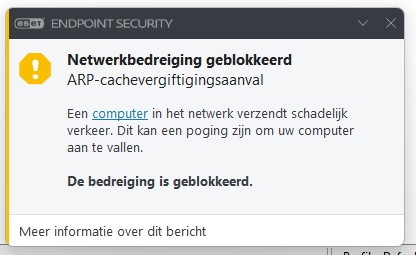

De melding

De melding die ik steeds kreeg kwam van ESET. ESET is een virusscanner maar kan ook netwerkverkeer analyseren.

Het gaat over een ARP-vergiftigingsaanval oftewel ARP-Poisoning of ARP Spoofing.

Wat is een ARP-Vergiftigingsaanval eigenlijk?

Een ARP-vergiftigingsaanval, ook wel bekend als ARP-spoofing, is een vorm van netwerkaanval waarbij een kwaadwillende entiteit het Address Resolution Protocol (ARP) manipuleert om netwerkverkeer om te leiden of te onderscheppen. Het ARP-protocol wordt gebruikt om IP-adressen te koppelen aan fysieke MAC-adressen op een lokaal netwerk.

Tijdens een ARP-vergiftigingsaanval verzendt de aanvaller valse ARP-pakketten naar andere apparaten in het netwerk. Deze valse pakketten bevatten vervalste MAC-adres-koppelingen, waarbij het IP-adres van een legitiem apparaat wordt gekoppeld aan het MAC-adres van de aanvaller. Hierdoor denken andere apparaten in het netwerk ten onrechte dat het MAC-adres van de aanvaller hoort bij het legitieme IP-adres.

Als gevolg hiervan wordt al het netwerkverkeer dat bedoeld is voor het legitieme IP-adres omgeleid naar de aanvaller. Dit stelt de aanvaller in staat om het verkeer te onderscheppen, te bekijken of zelfs te wijzigen voordat het naar de juiste bestemming wordt gestuurd. Dit kan gevoelige informatie zoals inlogreferenties, financiële gegevens of andere vertrouwelijke gegevens blootleggen.

ARP-vergiftigingsaanvallen kunnen ernstige gevolgen hebben, omdat ze de basis van vertrouwen in lokale netwerken ondermijnen. Gelukkig zijn er tegenmaatregelen beschikbaar, zoals het gebruik van ARP-inspectie- of beveiligingsmechanismen zoals port security of het implementeren van sterke authenticatie- en versleutelingsprotocollen om het risico van dergelijke aanvallen te verminderen.

Waar komt het vandaan dan?

Ai…dat klinkt dus best wel serieus en kan dus echt wel een probleem zijn.

Eerst is het zaak om er achter te komen waar het dan vandaan komt. De perfecte tool hiervoor is Wireshark!

Wanneer je deze gedownload en geinstalleerd hebt (of je gebruikt de portable versie welke je niet hoeft te installeren) kun je deze opstarten.

Selecteer de verbinding waarmee je op het netwerk bent aangesloten en start de capture.

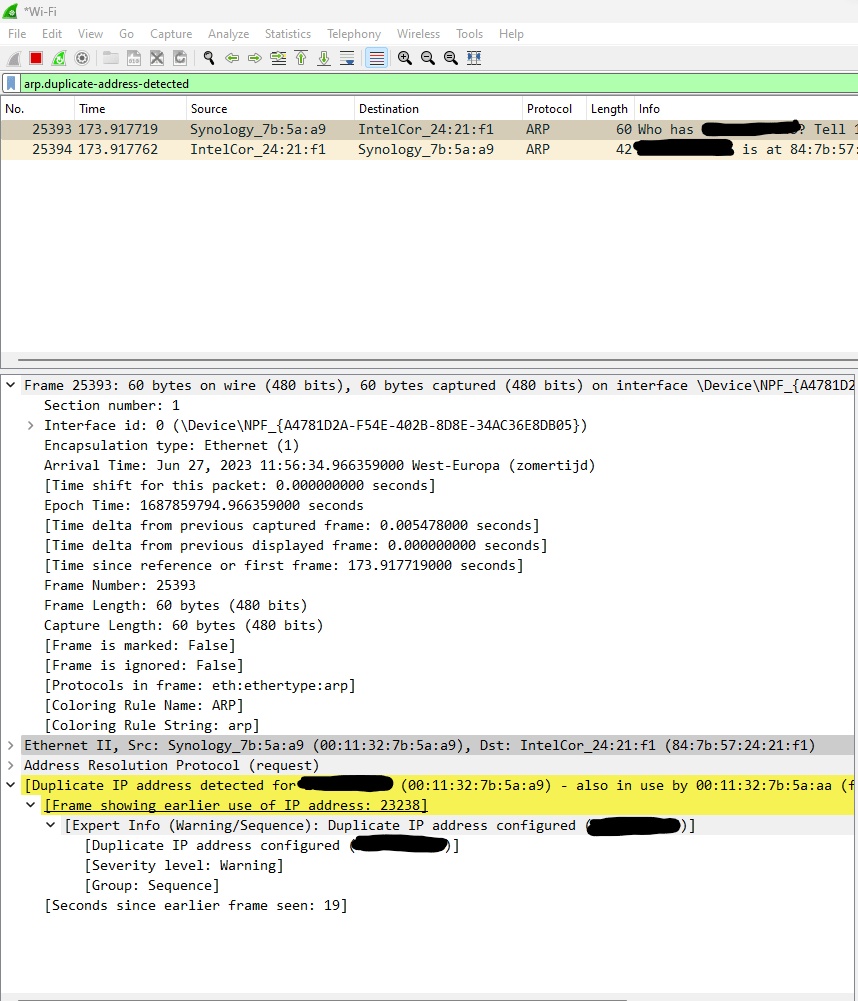

Je zult nu zien dat er in hoge snelheid allerlei regels voorbij komen. Het gaat veel te lang duren om deze regel voor regel te analyseren dus gaan we een filter gebruiken om enkel dat weer te geven waarin we geïnteresseerd zijn. We weten eigenlijk al dat er een IP adres door 2 MAC adressen gebruikt wordt en dat we dus op zoek zijn naar duplicate address.

In de filterregel in Wireshark geven we dan het volgende filter op:

arp.duplicate-address-detected

Terwijl de capture door blijft lopen wachten we nu op de melding van ESET over de ARP Spoofing….

En BINGO!

We zien hier in de gele regels dat het IP adres in gebruik is door MAC adres 00:11:32:7b:5a:a9 maar ook door 00:11:32:7b:5a:aa

Aan de MAC adressen te zien lijkt het om 1 apparaat te gaan met meerdere netwerkkaarten. De MAC adressen volgen elkaar namelijk hexadecimaal op.

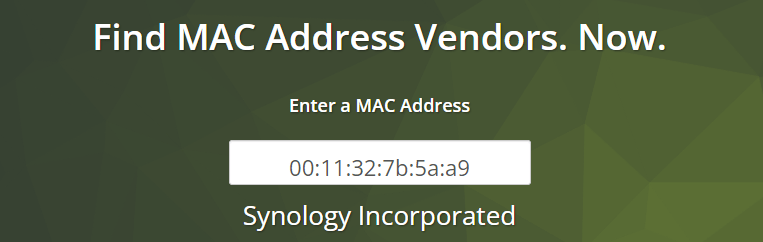

Wireshark kon ook zien dat achter dit MAC adres een Synology zit maar wanneer dat niet bekend is kun je eens proberen om via deze website op te zoeken welke fabrikant achter het MAC adres zit.

Oké, nu we dat weten kunnen we eens kijken hoe dit nu precies zit en waardoor de MAC Spoofing/Poisoning melding veroorzaakt wordt.

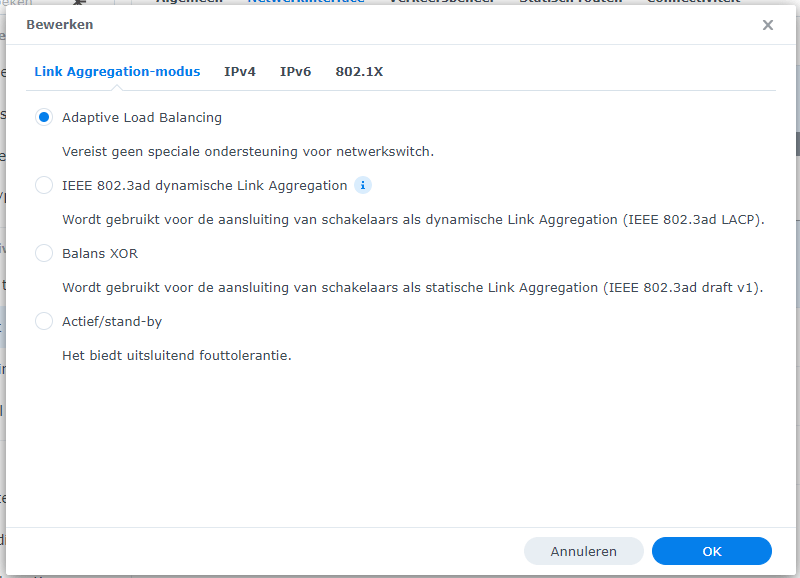

Ik ben toen gaan aanmelden op dit betreffende Synology NAS en zag in de netwerkconfiguratie dat de NAS 4 netwerkkaarten aan boord heeft waarvan er 2 gebundeld waren tot een bond.

De bond is ingericht als Adaptive Load Balancing wat een hele basale netwerkkaart bundeling is. In feite maak je hiermee 1 netwerkkaart welke met 2 kabels aan het netwerk worden aangesloten. In het geval dat er een netwerkkaart, kabel of switch kapot gaat is de NAS altijd nog bereikbaar via de andere kabel. Maar omdat dit geen geavanceerde optie is wordt eigenlijk het IP adres wat aan de bond gegeven wordt aan beide netwerkkaarten doorgegeven. 1 IP adres wordt dus inderdaad door 2 MAC adressen gebruikt.

Vaak wordt er gedacht dat met het bonden van netwerkkaarten je de netwerksnelheid kunt verhogen. 2x 1 Gbit = 2Gbit. Dit klopt echter niet! Je kunt meerdere up- en down-streams nu verdelen over meerdere netwerkkaarten waardoor de performance iets hoger wordt. Maar als je een groot bestand gaat kopieren zul je nooit zien dat de snelheid boven de 1 Gbit komt.

Iets performance verbetering dus maar voornamelijk gebruikt om een failover te kunnen maken.

Wanneer je geen specifieke configuratie vereist of geen geschikte switches hebt kun je zonder problemen de bond op Actief/stand-by zetten waarmee je een bond van 2 netwerkkaarten hebt waarvan er 1 actief is en de ander standby. Wanneer de actieve netwerkkaart uitvalt pakt de standby kaart deze op zodat de NAS bereikbaar blijft.

Eenmaal aangepast is de melding binnen ESET niet meer voorgekomen!

Er is nu namelijk maar 1 MAC adres actief dat het IP adres heeft toegewezen en hiermee is dit probleem dan ook opgelost!

Ik hoop dat jij geholpen bent met dit artikel! 🙂