ARP Poisoning Attack Synology NAS

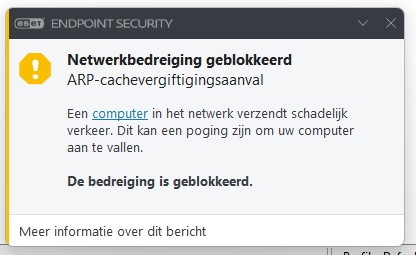

Tijdens het beheer bij 1 van mijn vaste klanten kreeg ik van ESET constant een melding over een ARP-cachevergiftigingsaanval. Die melding bleef elke paar seconden tot paar minuten terugkomen. Een virus is het niet maar wat dan wel? Tijd om op onderzoek uit te gaan! De melding De melding die ik steeds kreeg kwam van […]

ARP Poisoning Attack Synology NAS Meer lezen »