Project-1: Netwerk Segmentatie

Bij een klant waar ik regelmatig kom voor regulier beheer kwamen de laatste tijd steeds meer netwerkproblemen de kop op steken.

Deze klant is ooit begonnen met een simpel netwerkje, paar PC’s, printers en wat machines in de fabriekshal.

De groei die dit bedrijf meemaakt is de laatste tijd heel sterk en daarmee groeit het netwerk dus ook.

Helaas heeft de vorige automatiseerder niet echt rekening gehouden met een toekomstplan waardoor de nu tegen problemen aanlopen.

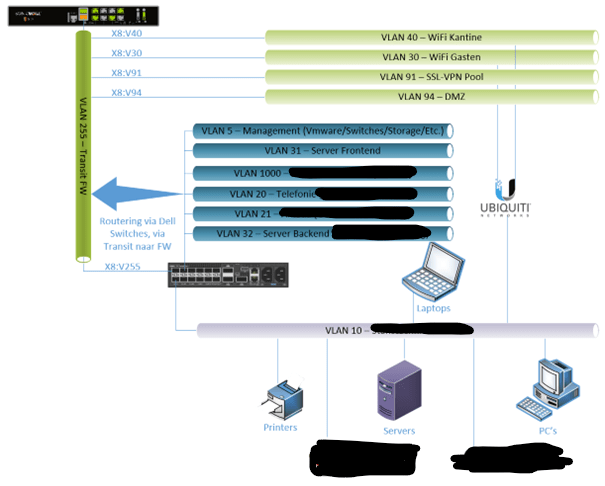

De oude situatie:

De oude situatie bestond uit 2 serverruimtes op 2 sites met elk 2x Dell R640 servers voor VMware, een Dell EMC SAN (welke met Live Volumes werkt tbv failover), Dell Core Netwerk Switches en 2 SonicWALLs TZ670 in HA geconfigureerd. Er waren wat VLAN’s en subnetten ingericht maar nooit in gebruik genomen. Er was dus al wel wat geprobeerd maar nooit doorgezet lijkt het.

Enkele VLAN’s werden gerouteerd over de Dell Switches en enkele over de Sonicwalls. Een mix van routeringen dus en niet echt gewenst.

De rest van het netwerk bestaat uit PC’s, laptops, Microsoft Surfaces voor op de heftrucks, printers, 40 Ubiquiti Unifi Accesspoints, en diverse machines in de fabriek.

Het probleem zat hem in het aanwezige subnet. Dit was een klasse C subnet waarin maximaal 254 devices geadresseerd kunnen worden. Het bedrijf groeit en er zijn simpelweg geen IP adressen meer beschikbaar. En steeds vaker komen ook IP adres conflicten voor en zijn machines of servers dan niet meer bereikbaar.

Ook routering moet aangepakt worden. Deze loopt nu via de Dell switches maar hierop kunnen we geen firewall regels toepassen.

Tijd om hier eens flink de bezem door te halen!

De oplossing!

We hebben een uitvoerige inventarisatie uitgevoerd om te kijken waar we mee te maken hebben, wat de behoeftes zijn en wat we moeten doen om een veilig, robuust en flexibel netwerk in te kunnen richten.

Hierbij willen we af van 1 subnet waarin servers, clients, printers, machines, wifi etc. zitten. De oplossing is het segmenteren van het netwerk!

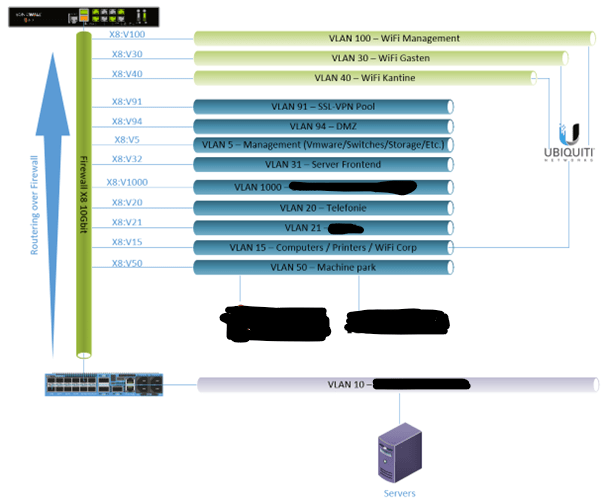

Met segmenteren voeren we nieuwe VLAN’s en subnetten in, elk met een eigen doel.

Zo hebben we nu dus VLAN’s en subnetten ingevoerd voor:

- Device management

- VMware, vCenter Server, Switches, NAS’en, Storage, UPS’en, ILO, iDRAC

- Server VM’s

- Virtuele servers zoals Domain Controllers, File Servers, SQL Servers, Monitoring etc.

- VoIP

- Telefonie zit nu in een geheel eigen VLAN

- Machine park

- Alle machines in de fabriek bevinden zich in een apart en gescheiden VLAN

- WiFi netwerk

- We hebben een Provisioning VLAN ingericht waarin de Accesspoints kunnen worden gemanaged. Natuurlijk ook verschillende VLAN’s voor gasten en werknemers

- Computers en laptops

- Alle computers en laptops bevinden zich in een apart VLAN

- Printers

- Printers bevinden zich ook in een eigen VLAN

Routering en Firewalling:

We hebben de Dell switches van hun routing taak ontlast. Dit was ook nog wel een leuk klusje. 4 switches moesten aangepast worden en de switches deden ook dienst als VRRP.

Van de aanwezige subnets moest VRRP verwijderd worden, de trunk naar de Sonicwall aangepast worden zodat de VLAN’s aan de Sonicwalls doorgegeven worden.

De Sonicwalls zijn dan weer ingericht met VLAN interfaces en voorzien van de IP adressen die de VRRP groepen als Virtual IP hadden welke als default gateway dienden.

In plaats van dat de Dell switches fungeren als default gateway, doen de Sonicwalls dat nu.

Op deze manier komen de verschillende VLAN’s direct op de Sonicwalls uit, kunnen we elk subnet aan een zone toekennen en daar ook firewall regels op los laten om de security te verhogen.

IP protocollen kunnen nu gemonitored, gelogged en dus gemanaged worden.

Toegang tot het management netwerk om switches, ILO, iDRAC etc. te kunnen managen kan nu alleen via de management server en beheerlaptops welke dmv MAC adres worden toegelaten.

Resultaat:

Nu beschikken we over een netwerk dat gemaakt is om te groeien. Het is nu eenvoudiger om het netwerk uit te breiden door nieuwe VLAN’s uit te rollen en nieuwe subnetten aan te maken.

Het geheel is nu veel beter beheersbaar, we merken wat performance verbetering en vage problemen lijken als sneeuw voor de zon te zijn verdwenen!

Dit was een behoorlijke klus maar wel een hele leuke klus! 🙂