Stel: Je hebt een netwerk en een internet verbinding waarop je een IP block aan WAN IP adressen tot je beschikking hebt.

Dan kun je voor al het zakelijke verkeer (web, mail etc) je primaire WAN gebruiken. Naar buiten toe krijgen de corporate clients het primaire WAN IP adres.

Je wil nu ook graag een Gasten WiFi netwerk in gebruik gaan nemen.

Deze is uiteraard gescheiden van je zakelijke netwerk en het enige wat mogelijk moet zijn, zijn de standaard internet diensten zoals http, https, VPN, SMTP, POP3 etc.

Het gevaar dat je hier loopt is met name bij het uitgaand mailen, veelal via SMTP.

Je kunt ervoor kiezen om SMTP compleet te blocken op je UTM, maar dan gun je de WiFi Gast niet de vrijheid die hij/zij zou willen…de mail werkt tenslotte niet en dat is vaak toch erg belangrijk. Het gevaar bij het open zetten van SMTP voor onbeheerde devices is dat je niet weet of er devices zijn met een virus, spambot o.i.d. die bakken met mail kunnen versturen vanuit het primaire WAN IP adres.

Mocht dat het geval zijn, dan kun je er op rekenen dat je binnen de kortste keren op een blacklist staat met als gevolg dat je als bedrijf zijnde zelf ook niet meer kunt mailen.

Sommige providers blokkeren zelfs je IP adres zodat ook zelfs het internetten niet meer gaat.

Heel erg vervelend dus als dit wordt veroorzaakt door een niets vermoedende WiFi Gast !

Wat kun je doen om WiFi gasten toch SMTP vrijheid te geven zonder dat je als bedrijf het gevaar loopt op een blacklist terecht te komen ?

Masquerading instellen !

Om dit te kunnen implementeren gaan we gebruik maken van de Masquerading mogelijkheden van een Sophos SG UTM. Wel 1 voorwaarde : Je moet wel een IP block met meerdere WAN IP adressen hebben. Heb je slechts 1 WAN IP adres tot je beschikking ? Dan gaat dit niet lukken.

Zoek als eerste een vrij WAN IP adres op uit je IP Block en noteer uiteraard het subnet dat er bij hoort. Vervolgens log je op de Sophos SG UTM in.

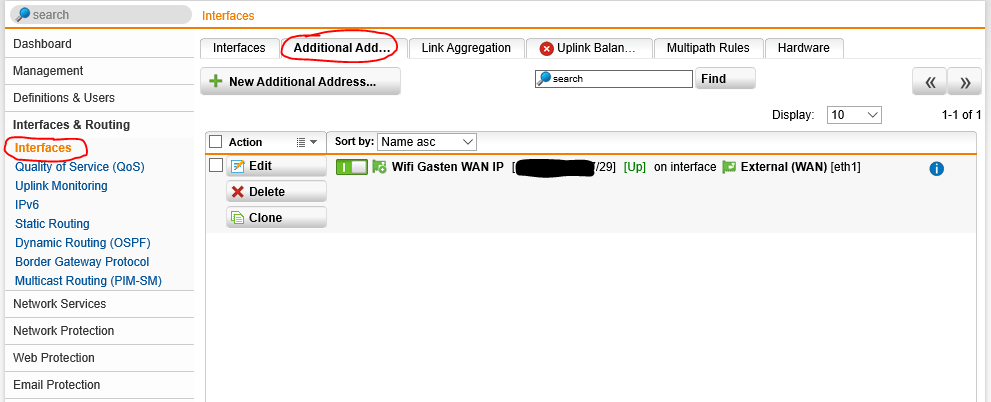

Ga dan naar Interfaces & Routing –> Interfaces en vervolgens het tabblad Additional Addressess.

Voeg een nieuw additional address toe, wijs het vrije WAN IP dat je hiervoor wil gebruiken toe en koppel deze aan je External (WAN) Interface. Sla de config dan op.

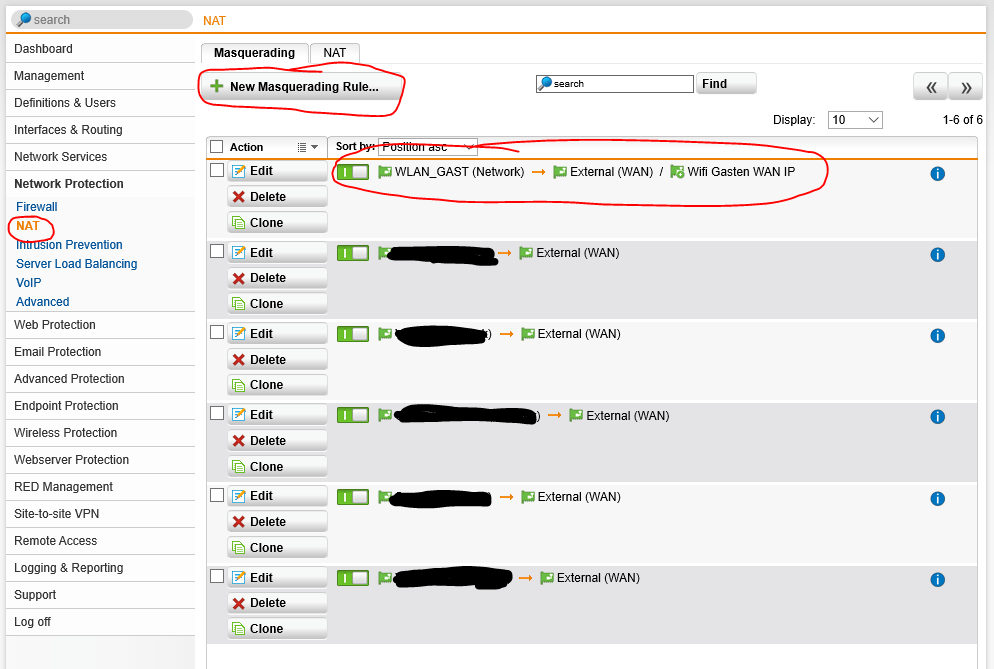

Vervolgens ga je naar Network Protection –> NAT en dan naar tabblad Masquerading.

Voeg een nieuwe Masquerading rule toe en stel deze in dat al het verkeer afkomstig van het WiFI Gasten Netwerk via het WiFI Gasten WAN IP naar buiten gaat. Sla de config dan op.

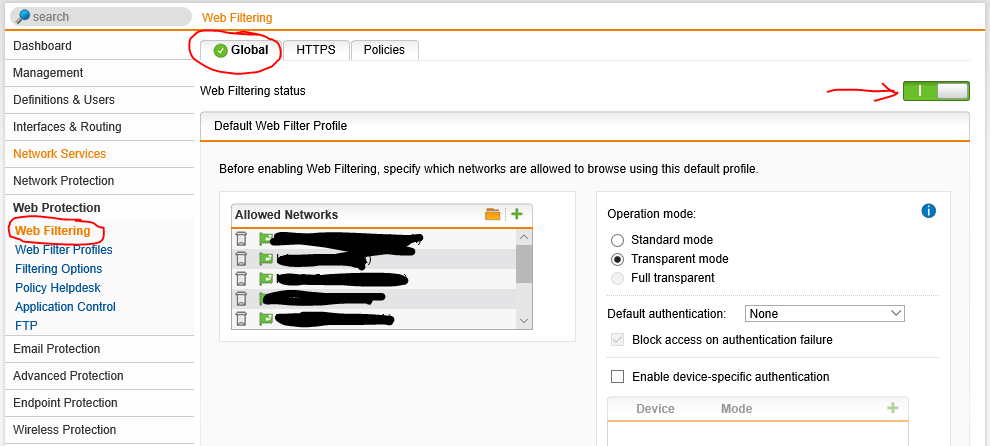

Volgende stap is heel belangrijk !

Dit wordt vaak vergeten waardoor het niet werkt en wat je ook doet, het verkeer zal altijd op het hoofd WAN adres naar buiten gaan en niet via het WiFI Gasten WAN IP.

Standaard staat op de Sophos Web Filtering aan. Hier moet je het WiFI Gasten Netwerk uit halen zodat het niet meer gefilterd wordt.

Ga naar Web Protection –> Web Filtering en dan tabblad Global.

Verwijder hier het WiFI Gasten Netwerk door op het prullenbakje te klikken.

Sla ook hier de config weer op.

Nu zou het moeten werken !

Je kunt het testen door verbinding te maken met het WiFI Gasten Netwerk, een browser op te starten en vervolgens naar www.watismijnip.nl te gaan.

Als alles goed ingericht is, zul je nu zien dat het WiFI Gasten Netwerk naar buiten gaat op het door jou toegewezen WAN IP adres.

Mocht iemand op dit netwerk zitten met een virus, dan wordt het WiFI Gasten WAN IP geblacklist en niet je primaire WAN IP adres zodat je zakelijke internet verkeer gewoon door blijft gaan.

Cheers !